Moderne Systemlandschaften sind meist heterogen und hochgradig vernetzt und auch die Zahl der mobilen und Cloud-basierten Anwendung nimmt stetig zu. Angesichts dieser Vielfalt können herkömmliche Ansätze einen wirksamen Schutz dieser Ressourcen vor internen Bedrohungen längst nicht mehr gewährleisten. Die Menge der sicherheitsrelevanten Daten, die von Systemen und Anwendungen in modernen Unternehmensumgebungen generiert wird, ist enorm und verteilt sich zudem auf unzählige Protokolle. Unternehmen, die SAP-Systeme einsetzen, sehen sich darüber hinaus mit der Herausforderung konfrontiert, in ihren SAP-Geschäftssystemen Sicherheitsrisiken zu identifizieren.

SAP Enterprise Threat Detection

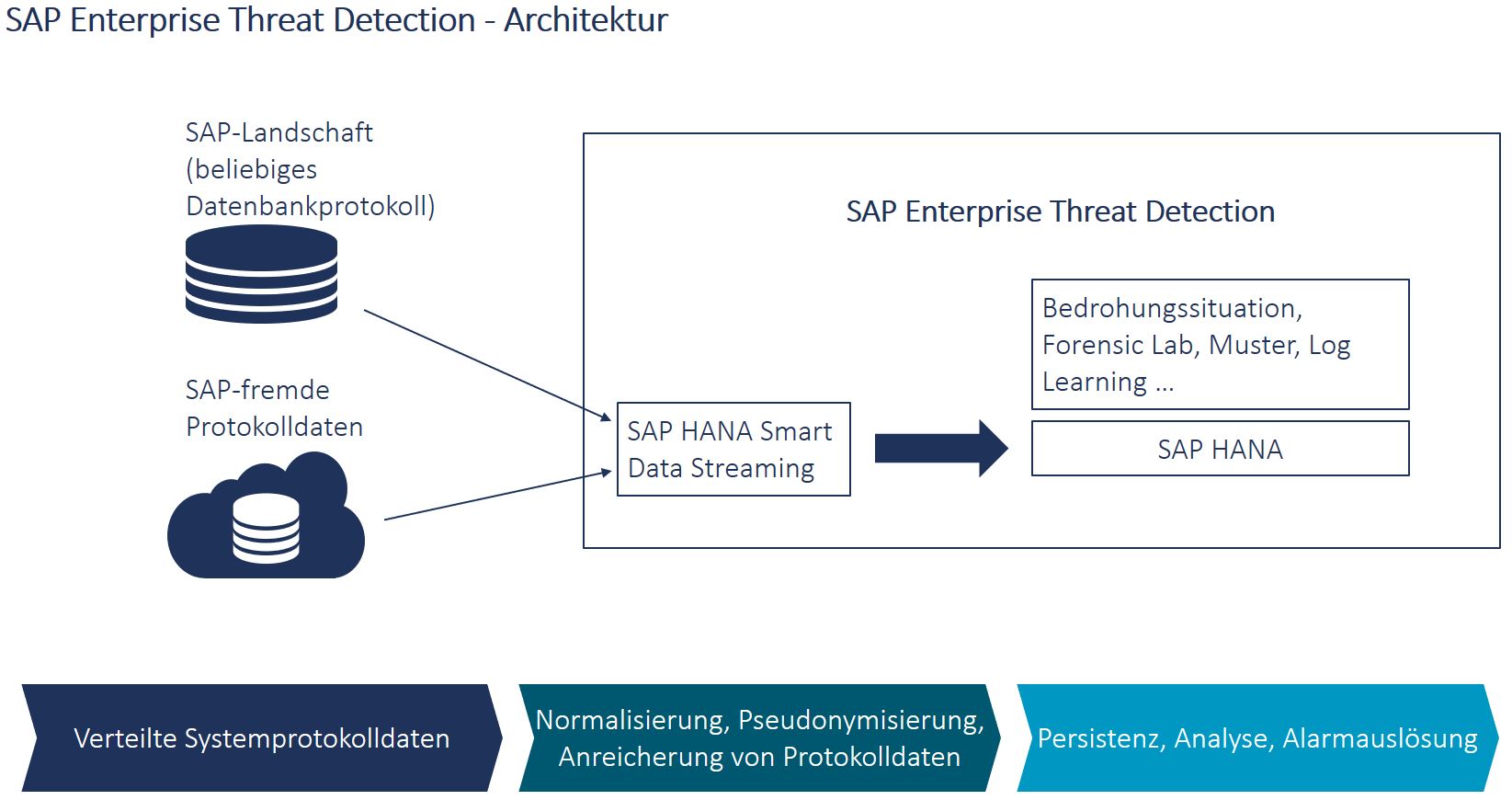

Camelot ITLab begegnet dieser Herausforderung durch den Einsatz der SAP Enterprise Threat Detection (ETD), einer nativen SAP-HANA-Anwendung, die von SAP zum Schutz der eigenen Unternehmensdaten entwickelt wurde. Die Lösung vereint das hochperformante Complex Event Processing des SAP Event Stream Processors (SAP ESP) mit den Echtzeitfunktionen von SAP HANA und schafft so eine leistungsstarke Lösung für die Verarbeitung und Analyse sicherheitsrelevanter Daten. Mit SAP ETD können Sicherheitsadministratoren durch die Analyse von Protokolldateien Sicherheitsvorfälle erkennen, überwachen und analysieren. So erhalten Sie wertvolle Einblicke in die Vorgänge in ihren heterogenen Landschaften, sei es in SAP- oder SAP-fremden Systemen.

Die durch SAP Enterprise Threat Detection überwachten Systeme werden als Log Provider bezeichnet. Dabei werden die Protokolldaten extrahiert und von den Log Providern an SAP ETD übermittelt. Die SAP-ESP-Engine verarbeitet die eingehenden Protokolldaten vorab, um die Kompatibilität mit SAP HANA sicherzustellen, und leitet sie im Anschluss zur Speicherung an die SAP-HANA-Datenbank weiter. Jetzt überprüft SAP ETD die Protokolldaten auf bekannte Angriffsmuster und generiert bei verdächtigen Mustern entsprechende Warnmeldungen. All dies erfolgt auf Grundlage einer benutzerfreundlichen SAP-Fiori-Benutzeroberfläche.

Daten-Compliance mit ETD

Die Informationen aus diesen Alarmmeldungen, so z. B. Informationen zu Systemen, Benutzern oder Terminals, erweisen sich bei der Bedrohungsanalyse als äußerst hilfreich. Da hierbei ausschließlich normalisierte, angereicherte und pseudonymisierte Informationen anstelle der rohen Protokolldaten genutzt werden, wird der Datenschutz zu keinem Zeitpunkt gefährdet und zudem die Menge der an externe Tools übertragenen Informationen reduziert. Camelot ITLab sorgt für eine Trennung der Verantwortlichkeiten, um festzulegen, wer Zugriff auf die Identitäten von Einzelpersonen hat und wer nicht, sollten im Zuge einer forensischen Untersuchung rechtliche Folgemaßnahmen und Aktionen notwendig werden.

Echtzeitanalyse in ETD

Mit der SAP Enterprise Threat Detection können Sie Analysen in Echtzeit durchführen und enorme Mengen an Protokolldaten unabhängig von ihrer ursprünglichen Quelle korrelieren. Dabei fungiert sie als Standalone-Lösung für das Security Monitoring. Durch die Nutzung von Echtzeitdaten können Sie Angriffe schon in der Entstehung erkennen und die Bedrohung umgehend analysieren und neutralisieren, um Schaden von Ihrem Unternehmen abzuwenden.

Die Geschwindigkeit, mit der ETD sicherheitsrelevante Protokolldaten analysiert, verschafft Ihnen einen entscheidenden Vorteil in der Bekämpfung von Cyberkriminalität. Denn je frühzeitiger Sie einer Bedrohung begegnen, desto kleiner wird auch das Zeitfenster, in dem Ihr Unternehmen Schaden nehmen kann. Sicherheitsverletzungen in großen Systemlandschaften sind ein ernstes Problem und SAP ETD wurde eigens entwickelt, um Abhilfe zu schaffen. Denn auch Sicherheitsbedrohungen entwickeln sich ständig weiter.

Wir möchten Nicy Thekkethala für ihren wertvollen Beitrag zu diesem Artikel danken.